El fraude podría abarcar más de una de las técnicas descritas abajo. Algunos tipos de fraude no están descritos aquí.

Robo de identidad

Los ladrones de identidad podrían asumir la identidad de un individuo con fines económicos. La información que los usuarios publican sobre ellos en las redes sociales podría facilitar que un ladrón de identidad obtenga suficiente información para robar su identidad. Los investigadores de Carnegie University Mellon publicaron un estudio en 2009 que demuestra cómo es posible predecir la mayoría, si no es que todos, los nueve dígitos de un Número de Seguro Social con información de los sitios de redes sociales y bases de datos en línea.

Los ladrones de identidad generalmente buscan la siguiente información:

Contraseñas Información sobre cuentas bancarias Números de tarjetas de crédito Información almacenada en la computadora del usuario, como contactos Acceso a la computadora de un usuario sin su consentimiento (por ejemplo, a través del uso de malware) Números de Seguro Social. Recuerde que la clave del robo de identidad es el Número de Seguro Social. Nunca provea dicho número con un sitio de redes socialesEstas son algunas de las técnicas de fraude con las que hay que tener cuidado:

Aplicaciones ilegítimas hechas por terceros. Estas aplicaciones "rebeldes" podrían aparentar ser similares a otras aplicaciones de terceros pero que están diseñadas específicamente a recopilar datos. Esta información podría ser vendida a profesionistas de marketing pero también podría ser útil para cometer robo de identidad. Estas aplicaciones podrían aparecer como juegos, cuestionarios y preguntas en un formato como "¿Qué tipo de persona famosa es usted?

Solicitudes falsas de conexión. Algunos estafadores podrían crear cuen

tas falsas en los sitios de redes sociales y después pedirle a otros que se conecten con ellos. Estas cuentas falsas podrían incluir nombres de gente real, incluyendo conocidos, o podrían ser inventadas. Una vez hecha la conexión, el estafador podría ver la información privada o restringida del usuario.

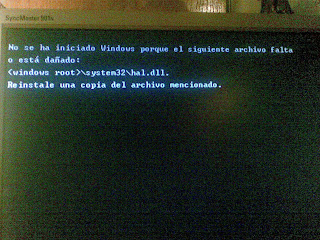

MalwareMalware (un programa malicioso) es un término que describe una gran variedad de programas que se instalan en las computadoras de los usuarios generalmente a través del engaño. El malware se puede multiplicar rápidamente a través de las redes sociales, infectado la computadora del usuario y después expandiéndose a las computadoras de sus contactos. Esto se debe a que el malware podría aparentar venir de un contacto confiable, y por lo tanto los usuarios tienen mayores probabilidades de hacer clic en los enlaces o descargar los programas maliciosos.

Algunas de las técnicas más comunes para la propagación del malware son:

URLs cortos, especialmente aquellos que aparecen en el área de actualizaciones o noticias de actualizaciones. Esto podría ocasionar que el usuario descargue un virus o visite un sitio que intente descargar el malware en su computadora. Mensajes que aparentan venir de fuentes confiables que invitan al usuario a hacer clic en un enlace, ver un video o descargar un archivo. Un email que aparenta venir del mismo sitio de redes sociales, en el cual solicita información o le pide al usuario que haga clic en un enlace. Aplicaciones de terceros que infectan las computadoras con el software malicioso, el cual se propaga a través de los contactos. Alertas falsas de seguridad. Estas son aplicaciones que se hacen pasar por un programa de protección de virus y que le informa al usuario que su programa de seguridad está caducado o que se ha detectado una amenaza.

Ingeniería socialExisten varios tipos de técnicas de estafas de ingeniería social que consisten en engañar a los usuarios a compartir información sensitiva. Esta sección describe algunas de las técnicas más conocidas.

Ataques de phishing o "pesca". Esto ocurre cuando alguien manda un correo electrónico, mensaje instantáneo o algún otro tipo de mensaje haciéndose pasar por una fuente confiable y solicitando información. Por ejemplo, un email podría aparentar venir de un banco. El mensaje le pide al usuario teclear su contraseña en la página falsa, o le pide al usuario que llame a un número telefónico ya que su cuenta está en riesgo de ser clausurada. Algunos browsers de Internet, como las versiones recientes de Mozilla Firefox y Internet Explorer, han tomado medidas para identificar a los sitios falsos.

Phishing con lanza es un tipo de ataque que aparenta venir de un colega, empleador o amigo y que incluye un enlace o algo para descargar. (Esto generalmente es el resultado de una cuenta secuestrada). Estos enlaces o descargas podrían ser maliciosos e incluir virus o sitios falsos que solicitan información personal.

Peticiones engañosas. Un sitio de redes sociales podría utilizar la ingeniería social para hacer sentir a la gente obligada a unirse. Esto ocurre frecuentemente cuando una persona se une a un sitio y (por lo general inadvertidamente) provee al sitio de redes sociales acceso a su lista de contactos. El sitio de redes sociales después manda un mensaje a todos los contactos, generalmente insinuando que provienen del individuo que se inscribió. Por ejemplo, ha habido reportes que Tagged.com manda correos electrónicos a los contactos de los usuarios notificando los que han sido "etiquetados". Estos correos dicen lo siguiente: " ¿Es tu amigo <nombre del usuario>? Por favor responda o <nombre del usuario> pensará que usted dijo no :(". El destinatario podría creer que esto es una invitación personal del usuario y sentirse obligado a unirse al sitio, a la vez compartiendo su información y quizás perpetuando el ciclo de peticiones.

Cuentas secuestradas. Una cuenta legítima podría ser secuestrada por un ladrón de identidad o por un programa malicioso con fines fraudulentos para publicar spam, propagar malware, robar información privada de los contactos o incluso pedir a los contactos que manden dinero. Un ejemplo típico es cuando una cuenta secuestrada manda mensajes diciendo que el dueño de la cuenta está en el extranjero y necesita urgentemente de ayuda. Se les pide a los contactos mandar dinero rápidamente. Un usuario podría no darse cuenta que su cuenta ha sido secuestrada por un buen tiempo. El ataque también se podría llevar a cabo través de una conversación de chat.